Volgens de onafhankelijk beveiligonderzoeker Gal Beniamini kan een aanvaller de schijfencryptie van Android relateif eenvoudig breken op apparaten die worden aangedreven door een Snapdragon-soc van Qualcomm. De Full Disk Encryption (FDE) maakt standaard gebruik van willekeurig gekozen 128-bit Device Encryption Key (DEK), die bovendien wordt versleuteld door de pincode van de gebruiker, een wachtwoord of een stippenpatroon.

Qualcomm apparaten kwetsbaar?

Android gebruikt de DEK om bestanden te versleutelen die worden opslagen op een smartphone of tablet. De pincode of wachtwoord zorg voor een extra beveiliging van de DEK, omdat de aanvaller geen bestanden kan decoderen zonder zichzelf toegang te verschaffen tot het apparaat door middel van een van de zojuist genoemde methoden.

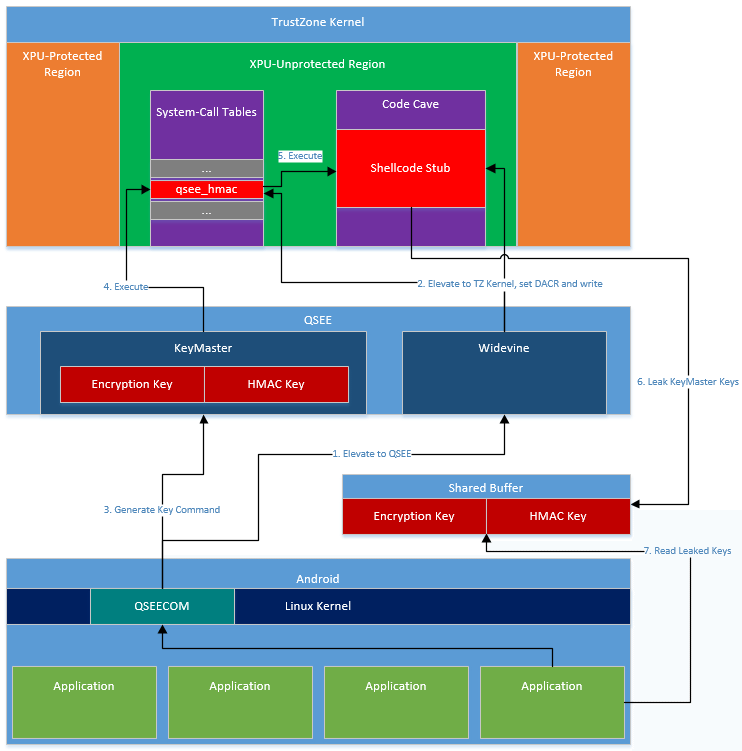

De Device Encryption Key, de sleutel tot alle gegevens, wordt opgeslagen in de KeyMaster module, een gebied van Android’s TrustZone. Dit een speciale sectie van de Android kernel, die afzonderlijk werkt van de rest van de kernel, en verantwoordelijk is het voor uitvoeren van gevoelige operaties, zoals de versleutelde gegevens op een smartphone of tablet.

Op Android-apparaten met een chipset van Qualcomm werkt dit op een andere manier, de KeyMaster module is namelijk niet geïmplementeerd in de TrustedZone, maar in de Secure Execution Environment van Qualcomm, een alternatief voor apparaten die gebruik maken van een Qualcomm Snapdragon-soc.

Beniamini claimt dat er verschillende kwetsbaarheden zijn gevonden voor de Secure Execution Environment van Qualcomm, die kunnen worden ingezet om de inhoud uit de KeyMaster-module te halen. De onderzoeker zegt dat hij een kwaadaardig app kan laden in de QSEE, waarmee hij controle krijgt over het gehele component. Op deze manier zou hij de Device Encryption Key kunnen stelen, omdat deze niet gekoppeld is aan de hardware en daardoor is tegelijkertijd een brute-force aanval mogelijk.

Een brute-force aanval is simpelweg het uitproberen van alle mogelijke combinaties totdat de juiste is gevonden. Beniamini creëerde zelf een Python-script van slechts 88 regels dat in staat is om de Device Encryption Key door middel van brute-force te kraken, waarna de bestanden van een gebruiker kunnen worden ontgrendeld en gebruikt. Het script is beschikbaar op GitHub.

Helaas kan het probleem niet worden opgelost met een software-update, omdat Qualcomm het ontwerp van de chips moet aanpassen. Op dit moment zijn alle bestaande apparaten kwetsbaar voor de zojuist beschreven aanval.